jueves, 28 de mayo de 2009

Exposición DHPC

http://rapidshare.com/files/238199361/DHCP.pptx.html

Esperamos tus comentarios…

SERVIDOR DHCP

Son las siglas que identifican a un protocolo empleado para que los clientes, en una red puedan obtener su configuración de forma dinámica a través de un servidor del protocolo. Los datos obtenidos pueden ser: la dirección IP, la máscara de red, la dirección de broadcast, las características del DNS, entre otros. DHCP permite acelerar y facilitar la configuración de muchos clientes en una red evitando en gran medida los posibles errores humanos.

¿Cuales son los beneficios al instalar un servidor DHCP ?

•Se puede administrar de manera centralizada toda la información de configuración de IP. De esta forma se elimina la necesidad de configurar manualmente los clientes individualmente cuando se implanta por primera vez TCP/IP o cuando se necesitan cambios en la infraestructura de IP.

•Se asegura que los clientes de DHCP, obtienen parámetros de configuración de IP precisos y en tiempo, sin intervención del usuario. Como la configuración es automática se elimina gran parte de los problemas.

•Flexibilidad.Utilizando DHCP, el administrador aumenta su flexibilidad para el cambio de la información de configuración de IP, lo que permite que el administrador cambie la configuración de IP de manera sencilla cuando se necesitan los cambios.

Anatomía del protocolo DHCP

Se podría suponer que un único paquete es suficiente para que el protocolo funcione. En realidad, hay varios tipos de paquetes DHCP que pueden emitirse tanto desde el cliente hacia el servidor o servidores, como desde los servidores hacia un cliente:

•DHCPDISCOVER (para ubicar servidores DHCP disponibles)

•DHCPOFFER (respuesta del servidor a un paquete DHCPDISCOVER, que contiene los parámetros iniciales)

•DHCPREQUEST (solicitudes varias del cliente, por ejemplo, para extender su concesión)

•DHCPACK (respuesta del servidor que contiene los parámetros y la dirección IP del cliente)

•DHCPNAK (respuesta del servidor para indicarle al cliente que su concesión ha vencido o si el cliente anuncia una configuración de red errónea)

•DHCPDECLINE (el cliente le anuncia al servidor que la dirección ya está en uso)

•DHCPRELEASE (el cliente libera su dirección IP)

•DHCPINFORM (el cliente solicita parámetros locales, ya tiene su dirección IP)

El primer paquete emitido por el cliente es un paquete del tipo DHCPDISCOVER. El servidor responde con un paquete DHCPOFFER, fundamentalmente para enviarle una dirección IP al cliente. El cliente establece su configuración y luego realiza un DHCPREQUEST para validar su dirección IP (una solicitud de transmisión ya que DHCPOFFER no contiene la dirección IP) El servidor simplemente responde con un DHCPACK con la dirección IP para confirmar la asignación. Normalmente, esto es suficiente para que el cliente obtenga una configuración de red efectiva, pero puede tardar más o menos en función de que el cliente acepte o no la dirección IP.

miércoles, 27 de mayo de 2009

Definición

(Backup server - servidor backup) Tipo de servidor que tiene un software de respaldo instalado y tiene mucha capacidad de almacenamiento en discos duros (u otros medios) disponible para ser usado con el propósito de asegurar que no ocurra la pérdida de datos en la red.

Servidor de Respaldo

Porque la Información es crítica tenemos la solución, creamos un sistema que permite guardar respaldo de cada uno de sus equipos de la red, se descomprime un agente en cada maquina este interactúa con el servidor y el administrador indica las ordenes por Web puede realizar respaldos diario, semanal, mensual teniendo como base un servidor Linux el que nos permite guardar nuestra valiosa información multiplataforma guarda datos de maquinas Windows de todas sus versiones.

Las copias de seguridad son una parte muy importante del funcionamiento de una empresa, ya que la pérdida de información, puede suponer un gran coste de reconstrucción de la misma (siempre y cuando todavía sea posible), llegando incluso a detener parcialmente el funcionamiento de la misma.

La realización de las copias de seguridad se puede realizar de muchas maneras dependiendo del sistema de copias que la empresa disponga actualmente. Las copias se pueden realizar internamente (en las mismas instalaciones de la empresa) o externamente, enviando, de manera cifrada, la información a través de Internet a un servidor externo.

Es importante disponer de una copia de seguridad en una ubicación externa a la empresa, ya sea en nuestras instalaciones o dependiendo del tráfico en casa del gerente o responsable de la empresa.

Tanto si se realizan las copias internamente como externamente, únicamente se envía la parte del archivo que ha modificado, nunca se envía el archivo entero, por lo que la realización de la misma es muy rápida Ej. Si disponemos de un archivo de 1Mb y lo modificamos añadiéndole 30 Kb, la información que se enviará a través de la red, es de 30Kb, ósea la parte modificada desde la última copia.

Una buena manera de realizar copias de seguridad es: 1 copia diariamente 1 copia semanal 1 copia mensual 1 copia anual (histórico)

De esta manera, ante la pérdida de información, se podrá restaurar la información de la copia de ayer, perdiendo como máximo un día de trabajo. Si se elimino uno o varios archivos hace varios días, se puede recuperar de la copia de la semana pasada o del mes pasado. Se guarda una copia de todos los años.

Si las copias están en un servidor externo, estarán sus datos seguros ante cualquier pérdida de información, fallo del disco duro o robo de ordenadores. En nuestras instalaciones disponemos de servidores GNU/Linux, 100% seguros para almacenar únicamente las copias de seguridad de nuestros clientes. Estos servidores disponen de discos duros ATA y SCSI con capacidades de entre 250 Gb y 500 Gb, llegando a disponer de servidores con más de 2 Terabyte. La primera copia se realiza manualmente, desplazándonos si es necesario, a sus instalaciones.

Las copias de seguridad son un proceso que se utiliza para salvar toda la información, es decir, un usuario, quiere guardar toda la información, o parte de la información, de la que dispone en el PC hasta este momento, realizará una copia de seguridad de tal manera, que lo almacenará en algún medio de almacenamiento tecnológicamente disponible hasta el momento como por ejemplo cinta, DVD, BluRay,en discos virtuales que proporciona Internet o simplemente en otro Disco Duro, para posteriormente si pierde la información, poder restaurar el sistema.

La copia de seguridad es útil por varias razones:

Para restaurar un ordenador a un estado operacional después de un desastre (copias de seguridad del sistema)

Para restaurar un pequeño número de ficheros después de que hayan sido borrados o dañados accidentalmente (copias de seguridad de datos).

En el mundo de la empresa, además es útil y obligatorio, para evitar ser sancionado por los órganos de control en materia de protección de datos. Por ejemplo, en España la Agencia Española de Protección de Datos (AEPD)

Normalmente las copias de seguridad se suelen hacer en cintas magnéticas, si bien dependiendo de lo que se trate podrían usarse disquetes, CD, DVD, discos ZIP, JAZ o magnético-ópticos, pendrives o pueden realizarse sobre un centro de respaldo remoto propio o vía internet.

La copia de seguridad puede realizarse sobre los datos, en los cuales se incluyen también archivos que formen parte del sistema operativo. Así las copias de seguridad suelen ser utilizadas como la última línea de defensa contra pérdida de datos, y se convierten por lo tanto en el último recurso a utilizar.

Las copias de seguridad en un sistema informático tienen por objetivo el mantener cierta capacidad de recuperación de la información ante posibles pérdidas. Esta capacidad puede llegar a ser algo muy importante, incluso crítico, para las empresas. Se han dado casos de empresas que han llegado a desaparecer ante la imposibilidad de recuperar sus sistemas al estado anterior a que se produjese un incidente de seguridad grave

Almacenamiento

Modelos de almacén de datos

Cualquier estrategia de copia de seguridad empieza con el concepto de almacén de datos.

Los datos de la copia deben ser almacenados de alguna manera y probablemente deban ser organizados con algún criterio. Para ello se puede usar desde una hoja de papel con una lista de las cintas de la copia de seguridad y las fechas en que fueron hechas hasta un sofisticado programa con una base de datos relacional.

Cada uno de los distintos almacenes de datos tiene sus ventajas. Esto está muy relacionado con el esquema de rotación de copia de seguridad elegido.

Desestructurado

Un almacén desestructurado podría ser simplemente una pila de disquetes o CD-R con una mínima información sobre qué ha sido copiado y cuándo. Ésta es la forma más fácil de implementar, pero ofrece pocas garantías de recuperación de datos.

Completa + Incremental

Un almacén completo-incremental propone hacer más factible el almacenamiento de varias copias de la misma fuente de datos. En primer lugar se realiza la copia de seguridad completa del sistema. Más tarde se realiza una copia de seguridad incremental, es decir, sólo con los ficheros que se hayan modificado desde la última copia de seguridad. Recuperar y restaurar un sistema completamente a un cierto punto en el tiempo requiere localizar una copia de seguridad completa y todas las incrementales posteriores realizadas hasta el instante que se desea restaurar. Los inconvenientes son tener que tratar con grandes series de copias incrementales y contar con un gran espacio de almacenaje.

Espejo + Diferencial

Un almacén de tipo espejo + diferencial inversa es similar al almacén completo-incremental. La diferencia está en que en vez de hacer una copia completa seguida de series incrementales, este modelo ofrece un espejo que refleja el estado del sistema a partir de la última copia y un historial de copias diferenciales. Una ventaja de este modelo es que solo requiere una copia de seguridad completa inicial. Cada copia diferencial es inmediatamente añadida al espejo y los ficheros que son remplazados son movidos a una copia incremental inversa. Una copia diferencial puede sustituir a otra copia diferencial más antigua sobre la misma copia total.

Protección continua de datos

Este modelo va un paso más allá y en lugar de realizar copias de seguridad periódicas, el sistema inmediatamente registra cada cambio en el sistema anfitrión. Este sistema reduce al mínimo la cantidad de información perdida en caso de desastre.

Sintética (synthetic backup)

Esta tecnología permite crear una nueva imagen de copia de respaldo a partir de copias de respaldo anteriormente completas y posteriores incrementales. Es de gran utilidad sobre todo en redes de almacenamiento (SAN) ya que no es necesario la participación del host/nodo final, quitándole mucha carga de proceso.

Administrar un almacén de datos

Independientemente del modelo de almacén de datos o del soporte de almacenamiento utilizado en una copia de seguridad, es necesario un equilibrio entre accesibilidad, seguridad y coste.

En línea

El almacenamiento en línea es típicamente el más accesible de los tipos de almacenamiento de datos. Un buen ejemplo seria un gran array de discos. Este tipo de almacenamiento es muy conveniente y rápido, pero es relativamente más caro y está típicamente localizado cerca del sistema que pretende proteger. Esta proximidad es un problema en un caso de desastre. Además, el almacenamiento en línea es susceptible de ser borrado o sobre-escrito, incluso por accidente, o por un virus en el sistema.

Cerca de línea

Almacenamiento cercano en línea es más asequible y accesible que el almacenamiento en línea. Un buen ejemplo sería una biblioteca de cintas. Se necesita un dispositivo mecánico para mover las unidades de almacenamiento desde el almacén donde están hasta un lector donde son leídas o escritas.

Fuera de línea

Un almacenamiento fuera de línea es similar al cercano en línea, exceptuando que necesita una persona interaccionando para hacer los medios de almacenamiento disponibles. Esto puede ser tan simple como almacenar las cintas de copia de seguridad en un armario de ficheros.

Cámara fuera del lugar

Para proteger contra desastres u otro tipo de problemas en el lugar, mucha gente elige enviar los soportes de copia de seguridad a una cámara fuera del lugar de trabajo. La cámara puede ser tan simple como la oficina en casa del administrador del sistema o tan sofisticada como un búnker.

Centro de recuperación de datos

En el momento de un desastre, la información de una copia de seguridad puede no ser suficiente para restaurar un sistema. Algunas organizaciones tienen sus propios centros de recuperación, que están equipados para estos casos.

Elección, acceso, y manipulación de datos

Propuestas de copia de seguridad de datos

Decidir qué se va a incluir en la copia de seguridad es un proceso más complejo de lo que parece a priori.

Si copiamos muchos datos redundantes agotamos la capacidad de almacenamiento disponible rápidamente. Si no realizamos una copia de seguridad de los suficientes datos, podría perderse información crítica.

La clave está en guardar copias de seguridad sólo de aquello que se ha modificado.

Archivos a copiar

Sólo copiar los ficheros que se hayan modificado.

Depósito del sistema de ficheros

Copiar el sistema de ficheros que tienen los ficheros copiados. Esto normalmente implica desmontar el sistema de ficheros y hacer funcionar un programa como un depósito. Esto es también conocido como copia de seguridad particionada en bruto. Este tipo de copia de seguridad tiene la posibilidad de hacer funcionar una copia más rápida que la simple copia de ficheros. El rasgo de algunos software de depósitos es la habilidad para restaurar ficheros específicos de la imagen del depósito.

Control de Cambios

Algunos sistemas de ficheros poseen un bit de archivo para cada fichero este nos indica si recientemente ha sido modificado. Algunos software de copia de seguridad miran la fecha del fichero y la comparan con la última copia de seguridad, para así determinar si el archivo se ha modificado.

Incremental a nivel de bloque

Un sistema más sofisticado de copia de seguridad de ficheros es el basado en solamente copiar los bloques físicos del fichero que han sufrido algún cambio. Esto requiere un alto nivel de integración entre el sistema de ficheros y el software de la copia de seguridad.

Incremental o diferencial binaria

Son tecnologías de backup que se desarrollan en la década de 2000. El método es similar a la Incremental a nivel de bloque, pero basada en reflejar las variaciones binarias que sufren los ficheros respecto al anterior backup. Mientras las tecnologías a nivel de bloque trabajan con unidades de cambio relativamente grandes (bloques de 8Ks, 4Ks, 1K) las tecnologías a nivel de byte trabajan con la unidad mínima capaz de ahorrar espacio para reflejar un cambio. Otra diferencia importante es que son independientes del sistema de ficheros. Actualmente son las tecnologías que consiguen la máxima compresión relativa de la información y ofrecen así una ventaja importante en las copias de seguridad a través de la Internet.

Versionando el sistema de ficheros

El versionado del sistema de ficheros se mantiene atento a los cambios del fichero y crea estos cambios accesibles al usuario. Esta es una forma de copia de seguridad que está integrada al ambiente informático.

Copia de seguridad de datos en uso

Si un ordenador está en uso mientras se ejecuta su copia de seguridad, existe la posibilidad de que haya ficheros abiertos, ya que puede que se esté trabajando sobre ellos. Si un fichero está abierto, el contenido en el disco posiblemente no refleje exactamente lo que el usuario ve. Esto es especialmente frecuente en ficheros de bases de datos.

Cuando se intenta entender la logística de la copia de seguridad de ficheros abiertos, uno debe considerar que el proceso de copia de seguridad puede llevar varios minutos en copiar un gran fichero como una bases de datos. A fin de copiar un fichero en uso, es vital que la copia de seguridad entera represente un único paso. Esto representa un reto cuando se está copiando un fichero en continua modificación. Aunque el archivo de base de datos esté bloqueado para evitar cambios, se debe implementar un método para asegurar que el original snapshot sea preservado con tiempo de sobra para ser copiado, incluso cuando se mantengan los cambios.

Snapshot – Copia en escritura

El snapshot (palabra del inglés) o copia instantánea de volumen, es una función de algunos sistemas que realizan copias de los ficheros como si estuvieran congelados en un momento determinado.

Copia de seguridad de ficheros abiertos – Ficheros bloqueados

Algunos paquetes de software de copias de seguridad no poseen la capacidad de realizar copias de ficheros abiertos. Simplemente comprueban que el fichero esté cerrado y si no lo está lo intentan más tarde.

Copias de seguridad de bases de datos en caliente

Algunos sistemas de gestión de bases de datos ofrecen medios para realizar imágenes de copias de seguridad de una base de datos mientras esté activa y en uso (en caliente). Esto normalmente incluye una imagen consistente de los ficheros de datos en un cierto momento más un registro de los cambios hechos mientras el algoritmo está funcionando.

Copia de seguridad de datos que no son ficheros

No toda la información almacenada en un ordenador son ficheros. La precisión en la recuperación de un sistema completo está muy relacionada con la información que no tiene formato de fichero.

Descripción del sistema

Las especificaciones del sistema son necesarias para producir una réplica exacta después de un desastre.

Archivos de metadatos

Todos los permisos de los ficheros son necesarios: propietario, grupo, ACLs, y cualquier otro tipo de metadato es necesario para restaurar un sistema.

Composición de partición

La composición del disco original, así como las tablas de particiones en configuraciones de sistemas de ficheros también es necesaria para una réplica perfecta del original.

Sector de arranque

No es un fichero normal y el sistema no arranca sin él, por lo que es imprescindible.

Manipulación de los datos de la copia de seguridad

Es una práctica habitual el manipular los datos guardados en las copias de seguridad para optimizar tanto los procesos de copia como el almacenamiento.

Compresión

La compresión es el mejor método para disminuir el espacio de almacenaje necesario y de ese modo reducir el coste.

Redundancia

Cuando varios sistemas guardan sus copias de seguridad en el mismo sistema de almacenamiento, existe la posibilidad de redundancia en los datos copiados. Si tenemos estaciones con el mismo sistema operativo compartiendo el mismo almacén de datos, existe la posibilidad de que la mayoría de los archivos del sistema sean comunes. El almacén de datos realmente sólo necesita almacenar una copia de esos ficheros para luego ser utilizada por cualquiera de las estaciones. Esta técnica puede ser aplicada al nivel de ficheros o incluso al nivel de bloques de datos, reduciendo el espacio utilizado para almacenar.

Duplicación

Algunas veces las copias de seguridad están duplicadas en un segundo soporte de almacenamiento. Esto puede hacerse para cambiar de lugar imágenes, para optimizar velocidades de restauración, ó incluso para disponer de una segunda copia a salvo en un lugar diferente o en soportes de almacenamiento diferentes.

Cifrado

La alta capacidad de los soportes de almacenamiento desmontables implica un riesgo de perderse o ser robados. Si se cifra la información de estos soportes se puede mitigar el problema, aunque esto presenta nuevos inconvenientes. Primero, cifrar es un proceso que consume mucho tiempo de CPU y puede bajar la velocidad de copiado. En segundo lugar, una vez cifrados los datos, la compresión es menos eficaz.

Administración del proceso de copia de seguridad

Limitaciones

Un esquema de copia de seguridad efectiva debe tener en consideración las limitaciones de la situación. Todo esquema de copia de seguridad tiene cierto impacto en el sistema que ha sido copiado. Si este impacto es significativo, la copia de seguridad debe ser acotada en el tiempo.

Todos los soportes de almacenamiento tienen una capacidad finita y un coste real. Buscar la cantidad correcta de capacidad acorde con las necesidades de la copia de seguridad es una parte importante del diseño del esquema de la copia.

Implementación

Alcanzar los objetivos definidos en vista de las limitaciones existentes puede ser una tarea difícil. Las herramientas y conceptos descritos a continuación pueden hacer que esta tarea sea más alcanzable.

Horarios

Programar un horario de ejecución de las copias de seguridad aumenta considerablemente su efectividad y nivel de optimización. Muchos paquetes de software de copias de seguridad ofrecen esta posibilidad.

Autentificación

Sobre el curso de operaciones regulares, las cuentas de usuario y/o los agentes del sistema que representan la copia de seguridad necesitan ser autentificados a cierto nivel. El poder de copiar todos los datos fuera o dentro del sistema requiere acceso sin restricción. Utilizar un mecanismo de autentificación es una buena manera de evitar que el esquema de la copia de seguridad sea usado por actividades sin autorizar.

Cadena de confianza

Los soportes de almacenamiento portátiles son elementos físicos y deben ser gestionados sólo por personas de confianza. Establecer una cadena de confianza individual es crítico para defender la seguridad de los datos.

Validación de copias de seguridad

El proceso por el cual los dueños de los datos pueden obtener información considerando como fueron copiados esos datos. El mismo proceso es también usado para probar conformidad para los cuerpos reguladores fuera de la organización. Terrorismo, complejidad de datos, valores de datos y aumento de la dependencia sobre volúmenes de datos crecientes, todos contribuyen a una ansiedad alrededor y dependencia sobre copias de seguridad satisfactorias. Por ello varias organizaciones normalmente relegan sobre terceras personas o soluciones independientes el testeo, validación, optimización y el hacerse cargo de sus operaciones de copia de seguridad. Algunos software de copias de seguridad modernas han incorporado capacidades de validación.

Reportando

En configuraciones más largas, los reportes son útiles para monitorizar los medios usados, el estado de dispositivos, errores, coordinación de saltos y cualquier otra información sobre el proceso de copia de seguridad.

Registrando

En suma a la historia de los reportes generados por el ordenador, actividades y registros de cambio son útiles para así entender mejor la copia de seguridad.

Verificación

Muchos programas de copia de seguridad hacen uso de checksums o hashes. Esto ofrece muchas ventajas. Primero, estos permiten a la integridad de los datos ser verificados sin hacer referencia al archivo original: si el archivo guardado en un medio de copia tiene el mismo checksum que el valor salvado, después es muy probable que sea correcto. Segundo, algunos programas de copias de seguridad pueden usar checksum para evitar hacer redundantes copias de archivos, y así mejorar la velocidad de la copia de seguridad. Esto es particularmente útil en procesos de reduplicado.

Software de copias de seguridad

Existen una gran gama de software en el mercado para realizar copias de seguridad. Es importante definir previamente los requerimientos específicos para determinar el software adecuado.

Entre los más populares se encuentran Cobian, SeCoFi y eSaveData.

Existe una infinidad de programas adaptados a cada necesidad.

Para la adecuación a la LOPD de ficheros con datos de caracter personal de nivel alto (salud, vida sexual, religión, etc) la regulación exige que las copias de seguridad de dichos datos se almacenen cifrados y en una ubicación diferente al lugar de origen.

Para estos casos lo mejor es contar con un programa que realice copias de seguridad de manera automática almacenando los datos (cifrados) en un centro de datos externo.

Servidor de Correo electronico

Introducción.

Los servidores de correo electrónico nos rodean constantemente en Internet; rara es la vez que conectamos y no consultamos nuestro buzón de correo electrónico para ver los mensajes recibidos o para enviar mensajes a otros usuarios de la red.

Gracias al correo electrónico la comunicación en Internet dio un salto de gigante, permitiendo enviar y recibir casi a tiempo real mensajes, fotografías, sonidos, vídeos...Todo ello es posible porque en Internet existen ordenadores dedicados a esta tarea gracias a algún programa servidor de correo electrónico.

Fue creado en 1971 por Ray Tomlinson. Entonces ya existía un sistema de mensajería en cada

Computadora (que era compartida por varios usuarios)1, pero no uno que permitiera enviar mensajes a otra computadora de una red. Tomlinson eligió la arroba (@) como divisor entre el usuario y la computadora en la que se aloja la casilla de correo porque en inglés @ se dice "at" (en). Así, fulano@máquina.com se lee fulano en la máquina.com.

Protocolos principales SMTP, POP e IMAP.

Los servidores de correo electrónico, también conocidos como MTA (Mail Transfer Agent o Agente de Transferencia de Correo) permiten manipular mensajes de forma que queden ordenados y listos para que los usuarios que tienen acceso a él -usuarios que disponen de una cuenta de correo electrónico- puedan enviar y recoger dichos mensajes para que la comunicación finalmente sea efectiva.

Por contra, para recibir e-mails estos programas o clientes de correo hacen uso de otro protocolo muy importante denominado POP (Post Office Protocol o Protocolo de Oficina de Correos). Desde la aparición de este protocolo en 1984 le han sucedido varias versiones que mejoraron sustancialmente su funcionamiento.

En la actualidad, se usa la versión 3 y se denomina comúnmente como POP3. Al contrario de otros protocolos creados con anterioridad como el SMTP, el POP, no necesita una conexión permanente a Internet, puesto que es en el momento de la conexión cuando solicita al servidor el envío de la correspondencia almacenada en el servidor para dicho usuario.

Si se está permanentemente conectado a Internet pueden configurarse los programas cliente de correo de tal forma que la petición al servidor de correo se efectúe automáticamente cada cierto tiempo y de esta forma avise al usuario de que tiene correo pendiente de recibir.

La situación actual es que se utiliza el protocolo SMTP para el envío de correo y para la recepción de correo se utiliza el protocolo POP.

Por otro lado, el protocolo IMAP -acrónimo inglés de Internet Message Access Protocol- también nos permite acceder a mensajes electrónicos almacenados en un servidor. Una vez configurada la cuenta IMAP, puede especificar las carpetas que desea mostrar y las que desean ocultar, esta característica lo hace diferente del protocolo POP.

La versión actual de IMAP es la 4.

IMAP fue diseñado como una moderna alternativa a POP por Mark Crispin en 1986. Algunas de las características importantes que tiene IMAP y que lo diferencian de POP3 son:

• Soporte para los modos de operación connected y disconnected. Al utilizar POP3, los clientes se conectan al servidor de correo brevemente, el tiempo que tarden en descargar los nuevos mensajes. Al utilizar IMAP4, los clientes permanecen conectados el tiempo que su interfaz permanezca activa y descargan los mensajes bajo demanda. Este modelo puede dar tiempos de respuesta mas rápidos para usuarios que tienen una gran cantidad de mensajes.

• Soporte para la conexión de múltiples clientes simultáneos a un mismo destinatario. El protocolo POP3 asume que el cliente conectado es el único dueño de una cuenta de correo. En contraste, el protocolo IMAP4 permite accesos simultáneos a múltiples clientes y proporciona ciertos mecanismos a los clientes para que se detecten los cambios hechos a un mail box por otro cliente concurrentemente conectado.

• Soporte para acceso a partes MIME de los mensajes y obtención parcial. Casi todo el correo es transmitido usando un formato especial llamado MIME. El protocolo IMAP4 le permite a los clientes obtener separadamente cualquier parte MIME individual y obtener porciones de las partes individuales ó los mensajes completos.

• Soporte para que la información de estado del mensaje se mantenga en el servidor. A través de la utilización de banderas o flags definidas en el protocolo IMAP4 de los clientes, se puede vigilar el estado del mensaje; por ejemplo, si el mensaje ha sido o no leído, respondido o eliminado. Estas banderas se almacenan en el servidor, de manera que varios clientes conectados al mismo correo en diferente tiempo pueden detectar los cambios hechos por otros clientes.

• Soporte para búsquedas de parte del servidor. IMAP4 proporciona un mecanismo para los clientes le pidan al servidor que busque mensajes de acuerdo a una cierta variedad de criterios. Este mecanismo evita que los clientes descarguen todos los mensajes de su buzón de correo con el fin de agilizar las búsquedas.

• Soporte para un mecanismo de extensión definido. Como reflejo de la experiencia en versiones anteriores de los protocolos de Internet, IMAP define un mecanismo explícito mediante el cual puede ser extendido. Se han propuesto muchas extensiones de IMAP4 y son de uso común.

Un ejemplo de extensión es el IMAP IDLE, que sirve para que el servidor avise al cliente cuando ha llegado un nuevo mensaje de correo y éstos se sincronicen. Sin esta extensión, para realizar la misma tarea el cliente debería contactar periódicamente al servidor para ver si hay mensajes nuevos.

SMTP utiliza generalmente el puerto 25 del servidor y POP o IMAP el puerto 110.

Ejemplos de envío y recepción de mensajes.

Si como usuarios disponemos de una cuenta de correo electrónico, entonces en el servidor.

Tendremos disponible también un espacio único y exclusivo donde otros usuarios podrán dejarnos nuestros mensajes.

• En el momento de recoger esos mensajes, lo que hacemos es conectarnos a ese servidor, revisar nuestro buzón en busca de nuevos correos y, en caso de haberlos, descargarlos hasta nuestro cliente.

• Cuando enviamos un mensaje, accedemos al servidor y este se encarga de dejarlo en el espacio disponible del usuario destinatario. El servidor sabe qué usuario es el que debe recibirlo porque lo hemos especificado en nuestro programa, dentro del campo To o Para.

• Si el correo no pudiera llegar a su destinatario por cualquier razón (servidor no disponible, dirección de correo electrónico incorrecta...) lo normal es que recibamos la devolución de nuestro propio mensaje con una breve explicación de qué ha sucedido, de forma análoga a lo que sucede con el correo tradicional.

El remitente (mittente@M) envía un mensaje de correo desde su MUA hasta su servidor (M)

Utilizando el protocolo SMTP. El servidor de correo de correo envía al servidor destinatario D dicho correo.

El usuario final (destinatario@D) se descarga este mensaje a su MUA utilizando POP3 o IMAP.

Envío de mensajes.

Para poder hacer uso de todos estos conceptos, debemos tener instalado en nuestro máquina local un programa de correo electrónico o cliente que nos permita hacer uso de todas estas características.

Clientes de correo electrónico o MUA (Agentes Usuarios de Correo Electrónico) conocidos son, por ejemplo, Outlook Express o Eudora para Windows entre otros muchos y para Linux Kmail o Evolution, por nombrar algunos. Estos conceptos no se usan cuando manejamos nuestro e-mail desde las cuentas tipo web como son Hotmail o Yahoo! Mail.

Cualquier e-mail que enviemos, como podemos deducir según lo expuesto, no llega directamente al destinatario sino que se almacena en un servidor:

Recepción de mensajes.

Para recibir un mensaje y según lo visto en el párrafo anterior, nos conectamos al servidor y verificamos si alguien nos dejó algún correo. En caso afirmativo lo recibimos y leemos en nuestra máquina local.

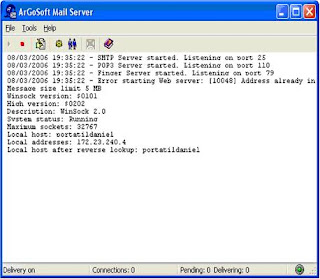

ARGOSOFT MAIL SERVER

Instalación.

Este programa te lo puedes descargar gratuitamente de www.softonic.com o www.mundopc.net o, incluso, desde la web del autor.

Tras hacer doble click en el icono del programa, comienza el proceso de instalación. El asistente de instalación nos solicita dónde instalar el programa y si deseamos crear sendos accesos directos.

Configuración del programa.

La instalación básica para funcionar dentro de una red doméstica o de oficina es muy sencilla y consta de los siguientes pasos:

1º. Añadir un dominio. Debemos elegir un nombre que identifique las cuentas de correo que vamos a crear; se trata del nombre que va después de la @. En nuestro caso, podemos elegir asi1.santac.

Para hacerlo, hacemos click en el icono con forma de rueda dentada y se abrirá la ventana de configuración. En la pestaña Local Domains añadideremos asi1.santac. Tras hacerlo, habremos de reiniciar el servidor.

2º. Añadir usuarios. Para concluir, sólo queda añadir los usuarios que podrán usar este servidor para enviar y recibir e-mails. Para ello hacemos click en el icono de usuarios, abriéndose la ventana correspondiente.

Tras pulsar en el icono, se nos abrirá un cuadro de diálogo que nos servirá para introducir los

datos de un nuevo usuario (nombre de cuenta, nombre real, password, dirección a la que deseamos se reenvíen los mensajes -opcional-, datos de firma,...)

Existen algunas opciones interesantes que pueden ser útiles con el fin de sacar un mayor provecho al programa. Haciendo click en el icono de la derecha se obtiene la ventana de configuración.

Pestaña general:

• Load Server at Windows Startup. El servicio se arrancará automáticamente al iniciar Windows. Si no, habremos de arrancarlo de forma manual.

• Automatically Start the Server. No tiene sentido en Windows 2000/NT.

• Allow Relay. Esta opción posibilita a usuarios avanzados, la posibilidad de usar Argosoft como servidor web para el envío y recepción de correos electrónicos a personas externas, conectadas vía Internet. El equipo que tenga instalado este servidor debería tener conexión permanente a Internet, dirección IP fija, dominio válido y registrado apuntando a esa dirección para posibilitar el acceso público.

Sería necesario incluir la DNS de nuestro servidor de acceso a Internet para la resolución de los nombres de dominio de las direcciones.

Allow Creation of Accounts from Web. Opción que nos permite la creación de cuentas vía web (se verá más adelante). No es recomendable activarlo ya que si lo hacemos, cualquier usuario de la red podría dedicarse a crear cuentas indiscriminadamente. Lo mejor es crearlas directamente en el servidor.

• When Bouncing, Include Original Message. Si existe algún error en el envío, devuelve el mensaje incluyendo el mensaje original.

• Do Not Use Web Interface. Deshabilita la gestión del correo vía web.

• Hide Passwords in Logs. Las contraseñas enviadas durante las sesiones POP3 se muestran como asteriscos en el fichero de logs.

En la ficha Ports, podemos indicar los puertos en los que escucha cada uno de los servicios de nuestro servidor. Hemos de ser cuidadosos, pues si no usamos los puertos por defecto, la configuración de los clientes debe incluir los puertos específicos de nuestros servicios.

La pestaña SMTP Authentification funciona sólo si la opción Allow Relay, en la ficha General, está habilitada. Se puede espcificar el nombre y la contraseña de cada usuario SMTP. Si no lo hacemos así y trabajamos con Allow Relay, cualquiera podrá usar nuestro servidor SMTP para reenviar sus correos y generar spams.

En la ficha de login podemos indicar que sucesos deseamos que se registren en los ficheros de logs que se encuentran en el directorio donde hayamos instalado el programa.

Configuración del MAU.

Para configurar un cliente de correo del estilo de Microsoft Outlook, o cualquier otro, debemos tener a mano los siguientes datos:

• Servidor POP3: Dirección IP del PC que tiene el servidor instalado2.

• Servidor SMTP: Dirección IP del PC que tiene el servidor instalado.

• Nombre de usuario.

• Contraseña.

En Outlook Express, vamos al menú Herramientas->Cuentas y en la ventana emergente pulsamos:

Agregar nueva cuenta -> correo. Basta con seguir los pasos del asistente.

Gestión de mensajes vía WEB.

Argosoft Mail Server dispone de una función bastante interesante: comprobar también los mensajes.

Si tenemos un DNS, podemos usar la dirección DNS del servidor de correo de e-mail (y enviar, borrar,...) vía web, tipo Hotmail. Tan sólo hay que abrir nuestro navegador de Internet y teclear en la barra de direcciones la IP del servidor que tiene instalado Argosoft. Inmediatamente se abrirá una página donde podemos ver un formulario de autentificación, mediante usuario y contraseña.

Una vez introducido podemos observar los mensajes que tenemos en nuestro buzón y otras interesantes opciones. Otras configuraciones de Argosoft Mail Server.

SERVIDORES WEB

En informática, un servidor es un tipo de software que realiza ciertas tareas en nombre de los usuarios. El término servidor ahora también se utiliza para referirse al ordenador físico en el cual funciona ese software, una máquina cuyo propósito es proveer datos de modo que otras máquinas puedan utilizar esos datos.

Este uso dual puede llevar a confusión. Por ejemplo, en el caso de un servidor web, este término podría referirse a la máquina que almacena y maneja los sitios web, y en este sentido es utilizada por las compañías que ofrecen hosting o hospedaje. Alternativamente, el servidor web podría referirse al software, como el servidor de http de Apache, que funciona en la máquina y maneja la entrega de los componentes de los páginas web como respuesta a peticiones de los navegadores de los clientes.

Los archivos para cada sitio de Internet se almacenan y se ejecutan en el servidor. Hay muchos servidores en Internet y muchos tipos de servidores, pero comparten la función común de proporcionar el acceso a los archivos y servicios.

Un servidor sirve información a los ordenadores que se conecten a él. Cuando los usuarios se conectan a un servidor pueden acceder a programas, archivos y otra información del servidor.

En la web, un servidor web es un ordenador que usa el protocolo http para enviar páginas web al ordenador de un usuario cuando el usuario las solicita.

¿ COMO INSTALAR Y CONFIGURAR UN SERVIDOR WEB EN WINDOWS ?

En esta guia veremos como montar nuestro propio servidor de paginas web en Windows XP PRO realmente son los mismos pasos para un Server 2003lo veremos de manera sencilla y rapida.

Primero debemos de saber que Windows XP PRO solo nos permite montar un solo servidor de paginas web y tambien un solo servidor FTP. Otra limitacion es que nos permite hasta un maximo de 10 conexiones TCP simultaneas.

Si el servidor de paginas web lo montamos para una red local solo deberemos conocer la direccion IP del ordenador en el cual instalaremos el servidor, si lo hacemos para dar servicio de paginas web a internet tendremos que tener una conexion a internet con una IP fija, esto normalmente sucede cuando nuestra conexion es del tipo de banda ancha ( por ejemplo es el caso de ADSL ).

Primero tendremos que instalar el servidor en nuestro Windows XP PRO para ello hacemos lo siguiente: vamos a INICIO -> CONFIGURACION -> PANEL DE CONTROL -> AGREGAR O QUITAR PROGRAMAS y pinchamos en "Agregar o quitar componentes de Windows"

Tendremos que seleccionar la instalacion de "Servicios de Internet Information Server o IIS", pichamos luego en detalles y veremos lo siguiente:

Veremos un poco en detalle que son todas estas opciones:

* Archivos comunes: archivos necesarios para los componentes de Internet Information Server.

* Complemento de servicios de Internet Information Server: sirve para administrar el internet informatio server.

* Documentacion: documentacion necesaria para profundizar en el funcionamiento del IIS.

* Extensiones de servidor de FrontPage2000: estas extensiones permiten que nuestro servidor pueda incluir formularios, contadores, etc.

* Servicio de protocolo de transferencia de archivos (FTP): solo necesario si queremos un servidor FTP.

* Servicio SMTP: Simple Mail Transfer Protocol ( SMTP ), nos permite montar un servicio de mail dentro de nuestra intranet.

* Servicio World Wide Web: necesario para poder montar nuestro servidor de paginas web.

Las opciones mas comunes para montar un servidor web son las que hemos seleccionado en la imagen anterior.

Pinchamos en aceptar y comenzara la instalacion...

Una vez que hayamos terminado la instalacion podemos ver la consola de administracion de nuestro sitio WEB o FTP. Para abrir la consola vamos a INICIO -> CONFIGURACION -> PANEL DE CONTROL -> HERRAMIENTAS ADMINISTRATIVAS y pinchamos en "Servicios de Internet Information Server", veremos la siguiente pantalla:

Vemos que la ventana tiene dos paneles ( izquierdo y derecho ), en la izquierdo seleccionamos una opcion del arbol y en la derecha veremos los detalles de la seleccion.

En la imagen podemos ver en la parte de la derecha el nombre del equipo en el que hemos instalado el servidor WEB, en nuestro caso se llama "SAURON", luego vemos si es un equipo local y la version del Internet Information Server que estamos usando.

Por defecto el nombre de nuestro sitio WEB es "Sitio Web Predeterminado" podremos cambiar el nombre en cualquier momento, simplemente pichamos dos veces en "Sitio Web predeterminado" y podremos modificarlo.

Ahora veremos algunas de las opciones mas genereales para poder montar una servidor de pagina WEB.

Hacemos click con el boton derecho sobre "Sitio Web Predeterminado" y seleccionamos "Propiedades".

Veremos la siguiente ventana:

Aqui explicaremos algunas de las opciones:Descripcion: podremos poner una breve descripcion de nuestro sitio web.

Direccion IP: aqui colocaremos la direccion IP del ordenador que hara de servidor WEB, si estamos en una intranet ( red local ) la IP asignada al ordenador dentro de la red, si tenemos una conexion a internet con una direccion IP Publica ( ADSL, etc ) aqui la colocaremos.

Puerto TCP: el puerto: que queremos que sea el que responda a las peticiones de los visitantes, por norma el puerto a usar para paginas web es el 80.

El resto de opcion las dejaremos como estan.

Ahora veremos la pestaña de "Directorio particular":

Un directorio particular de este equipo: aqui especificamos el directorio que contendra nuestra pagina web en el ordenador.

Un recurso compartido de otro equipo: podremos seleccionar un recurso compartido que se encuentre dentro de nuestra red y que sera el que contendra nuestra pagina web.

Un redireccion a un direccion URL: con este metodo podremos redireccionar a otro sitio las peticiones que se haga a nuestra web.

Ruta de acceso local: ( disponible solo con la opcion de "Un directorio particular de estae equipo" ), selecionamos el directorio que utilizaremos.

Directorio de Red: ( disponible solo con la opcion de "Un recurso compartido de otro equipo" ), el directorio compartido del equipo remoto.

Luego podremos dar permisos de Lectura, escritura, examinar directorios, etc por parte del visitante.

Otra opcion interesante a seleccionar es la de "Registrar visitas".

En Habilitar documento predeterminado especificamos en su ventana cual sera el documento que el servidor abrira al ingresar un usuario en nuestra web. Este documento es el de inicio de nuestra web, el que primero se abre y que no depende del usuario

Con esto hemos terminado la configuracion basica para montar nuestro primer servidor de paginas web.

Algunos consejos utlies:

Tener un Antivirus con las ultimas actualizaciones en el ordenador que dara servicios de paginas web.

Es altamente recomendable que utilicemos un cortafuegos para evitar visitas no deseadas ya que al tener el servidor constantemente encendido y conectado a internet/intranet puede ser objeto de ataques.

Conviene dar permisos de Lectura pero no asi de Escritura o Examinar directorio para evitar que nos dejen programas o aplicaciones no deseadas, que pueden en algunos casos ejecutarse para recolectar infomacion privada.

Ver el archivo de registros de visitas para ver que secciones de nuestra web son las mas visitadas y cuales no lo son y asi mejorarlas. Para ver este archivo es tan facil como abrir con un editor de texto lo que veamos en la siguiente direccion de nuestro ordenador \WINDOWS\System32\LogFiles. Para que esto funcione tenemos que activarlo en la pestaña de "Sitio Web" ( en propiedades de nuestro sitio web )

Y dejamos el formato en "Formato de archivo de registro extendido W3C". Podemos configurar este registro segun nuestas exigencias, pichamos en "propiedades".

En periodo de registro daremos la frecuencia con la cual se creara un nuevo registro de visitas a nuestra pagina. Tambien podemos cambiar la ubicacion donde se guardaran los registros.

En la pestaña de "Propiedades extendidas":

Podremos seleccionar que tipo de informacion guardara el archivo de registro de cada visitante.

Con estas recomendaciones hemos terminado de montar de forma general nuestro servidor de paginas web.

Algunos servidores web importantes son:

Otros servidores, más simples pero más rápidos, son:

Sobre el servicio web clásico podemos disponer de aplicaciones web. Éstas son porciones de código que se ejecutan cuando se realizan ciertas peticiones o respuestas HTTP. Hay que distinguir entre:

- Aplicaciones en el lado del cliente: el cliente web es el encargado de ejecutarlas en la máquina del usuario. Son las aplicaciones tipo Java o Javascript: el servidor proporciona el código de las aplicaciones al cliente y éste, mediante el navegador, las ejecuta. Es necesario, por tanto, que el cliente disponga de un navegador con capacidad para ejecutar aplicaciones (también llamadas scripts). Comúnmente, los navegadores permiten ejecutar aplicaciones escritas en lenguaje javascript y java, aunque pueden añadirse más lenguajes mediante el uso de plugins.

- Aplicaciones en el lado del servidor: el servidor web ejecuta la aplicación; ésta, una vez ejecutada, genera cierto código HTML; el servidor toma este código recién creado y lo envía al cliente por medio del protocolo HTTP.

Las aplicaciones de servidor muchas veces suelen ser la mejor opción para realizar aplicaciones web. La razón es que, al ejecutarse ésta en el servidor y no en la máquina del cliente, éste no necesita ninguna capacidad añadida, como sí ocurre en el caso de querer ejecutar aplicaciones javascript o java. Así pues, cualquier cliente dotado de un navegador web básico puede utilizar este tipo de aplicaciones.

Algunos conceptos relacionados con las aplicaciones web son:

martes, 26 de mayo de 2009

SERVIDOR DE IMPRESIONES

INSTALACIÓN DE IMPRESORA DE RED EN EL SERVIDOR

Cuando se instala una impresora conectada directamente a la red mediante un adaptador de red o un "print server", puede configurarse el acceso a la impresión en la misma de dos maneras: agregando la impresora directamente a cada equipo de cada usuario sin utilizar el servidor de impresión, o agregando la impresora a un servidor de impresión y posteriormente que cada usuario pueda hacer uso de la impresora a través del servidor de impresión. Nosotros utilizaremos este último método.

IMPRIMIR SIN UTILIZAR UN SERVIDOR DE IMPERSIÓN

Supongamos una red pequeña para trabajo en grupo que dispone de pocos equipos y de una impresora conectada directamente a la red. Cada usuario de la red agrega la impresora a su carpeta "Impresoras" sin compartirla y establece su propia configuración de controlador.

La desventaja de esta configuración es que los usuarios no conocen el verdadero estado de la impresora. Cada equipo tiene su propia cola de impresión en la que sólo se muestran los trabajos de impresión enviados desde dicho equipo. No es posible determinar dónde se encuentra el trabajo de impresión en relación con los trabajos de impresión de otros equipos. Otra desventaja es que los mensajes de error (como los mensajes de atasco de papel o de bandeja de papel vacía) sólo aparecen en la cola de impresión del equipo que está imprimiendo el trabajo actual. Finalmente, utilizando este método, todos los procesos relacionados con la impresión del documento se realizan localmente en el equipo que solicitó la impresión.

Imprimir con un servidor de impresión

La segunda manera de configurar la impresión consiste en utilizar un equipo Windows 2000 Server como servidor de impresión. Este equipo agrega la impresora y la comparte con el resto de los usuarios.

NOTA: Windows 2000 Professional también puede utilizarse como servidor de impresión pero con algunas limitaciones: no admite los servicios Macintosh o NetWare y sólo puede establecer diez conexiones dentro de la misma red de área local (LAN).

La impresión con un servidor de impresión proporciona las ventajas siguientes:

• El servidor de impresión administra la configuración del controlador de impresión.

• En todos los equipos conectados a la impresora sólo aparece una cola de impresión, lo que permite a los usuarios ver dónde se encuentra su trabajo de impresión respecto al resto de los trabajos en espera.

• Los mensajes de error aparecen en todos los equipos, por lo que todos los usuarios conocen el verdadero estado de la impresora.

• Parte del procesamiento se transfiere del equipo cliente al servidor de impresión.

• Se puede establecer un registro único para aquellos administradores que deseen auditar los sucesos de la impresora.

La única desventaja de utilizar el servidor de impresión es que se requiere un equipo que funcione como tal. Sin embargo, no es necesario que sea un equipo dedicado; por lo general, los servidores de impresión se implementan en servidores que también realizan otras tareas, como será nuestro caso.

A continuación vamos ahora a ver como definir en nuestro servidor Windows 2000, impresoras que dispongan de tarjeta de red o que estén conectadas a un dispositivo servidor de impresión, lo que normalmente se conoce como “print server”. Al igual que en el caso anterior somos conscientes de que no es habitual disponer de una impresora conectada a la red mediante un adaptador de red o mediante un "print server" (por ejemplo un jetdirect), pero estimamos oportuno indicar como llevar a cabo este proceso para que la impresora quede instalada en el servidor y sea accesible a los clientes a través del mismo, cuando se disponga de alguno de los dispositivos citados. Así pues este apartado sólo deberá ser abordado en caso de que se disponga de algún dispositivo de las características indicadas anteriormente.

Vamos a comenzar por el caso más sencillo, que sería el de una impresora con una tarjeta de red, la cual se utiliza para conectar dicho periférico a la red haciendo uso del protocolo tcp/ip.

Para ello desde nuestro servidor Windows 2000, accederemos a la opción de "Agregar impresoras" dentro del apartado "Impresoras" de la opción "Configuración", mostrándose la siguiente pantalla en la cual al contrario de lo que podríamos suponer, para conectar una impresora con tarjeta de red (o instalada con un “print server”) debemos seleccionar la opción "Impresora local", y desactivar la opción "Detectar e instalar mi impresora Plug and Play automáticamente"; una vez hecho esto a continuación pulsaremos sobre el botón "Siguiente".

En la nueva ventana activamos la opción "Crear nuevo puerto", y posteriormente en el desplegable "Tipo", especificamos la opción "Standard TCP/IP Port", ya que lo que vamos a hacer es definir un puerto TCP/IP en nuestro servidor Windows 2000 para poder establecer una conexión tcp/ip con la impresora; finalmente pulsamos sobre el botón "Siguiente".

En la siguiente pantalla pondremos la dirección IP de nuestra impresora en la entrada "Nombre de impresora o dirección IP", pues el apartado "Nombre de puerto" lo rellena el sistema de forma automática (aunque podemos cambiar su valor si así lo deseamos); a continuación pulsaremos sobre el botón "Siguiente".

NOTA: Si el sistema no puede encontrar el dispositivo en la red, es decir, la IP de la impresora no está accesible en este momento en la red, debemos analizar el motivo que provoca dicha inaccesibilidad; en cualquier caso podemos seguir con la instalación de la impresora en el servidor y analizar el posible problema existente posteriormente; en caso de que aparezca dicha pantalla pulsaremos sobre el botón "Siguiente" para continuar el proceso de instalación.

Cuando se nos pregunta por el tipo de dispositivo en la siguiente ventana, seleccionamos la opción "Estándar", y de la lista desplegable seleccionamos la opción "Generic Network Card"; posteriormente pulsaremos sobre el botón "Siguiente".

En la siguiente ventana pulsamos sobre el botón "Finalizar" para completar el proceso de definición del nuevo puerto de impresión en nuestro servidor Windows 2000.

A continuación deberemos indicar en el proceso de instalación la marca y modelo de la impresora que tenemos conectada a la red y configurada con dicha dirección IP. Especificamos la impresora en cuestión y posteriormente pulsamos sobre el botón "Siguiente".

NOTA: Si la impresora no aparece en la lista ofrecida por Windows 2000 Server, podemos utilizar el botón "Utilizar disco" para indicar el fichero de extensión "inf" que informa al sistema de la marca y modelo de la impresora que deseamos instalar.

Si ya tuviéramos instalado en el servidor Windows 2000 el controlador correspondiente a dicha impresora, así se nos indica, ofreciéndonos la opción de conservarlo o de reemplazarlo; nosotros dejaremos la opción por defecto (conservarlo) y pulsaremos a continuación sobre el botón "Siguiente".

NOTA: La pantalla anterior sólo aparecerá si ya tenemos instalado en nuestro equipo un controlador para la impresora que estamos considerando en este proceso.

El siguiente paso consiste en indicar el nombre que queremos que tenga la impresora en el "Panel de impresoras" de nuestro servidor Windows 2000, y si queremos que sea la impresora predeterminada o no; dejaremos las opciones por defecto y pulsaremos posteriormente sobre el botón "Siguiente".

A continuación se nos pregunta si deseamos compartir la impresora. Debemos compartirla dejando el nombre que el sistema nos oferta por defecto, y pulsando posteriormente sobre el botón "Siguiente".

Podemos añadir comentarios a la impresora para detallar la ubicación de la misma, no hay que olvidar que es una impresora en red; así pues indicamos como ubicación "Departamento de Matemáticas" y como comentario "Impresora conectada a un jetdirect", por ejemplo; a continuación pulsamos sobre el botón "Siguiente".

Especificamos si deseamos imprimir una página de prueba; seleccionamos la opción "No" y pulsamos posteriormente sobre el botón "Siguiente".

El proceso se completará pulsando en la siguiente ventana sobre el botón "Finalizar".

Si accedemos al "Panel de Impresoras" veremos ahora una nueva impresora en nuestro servidor Windows 2000.

De este modo habremos instalado en nuestro servidor Windows 2000 una impresora de red accesible por los equipos clientes de nuestro dominio.

Esta configuración puede complicarse si disponemos de un "print server" que en vez de un único puerto disponga de varios puertos (por ejemplo con tres puertos paralelos). Este dispositivo nos permitirá conectar tres impresoras con distinto puerto paralelo a través de una única dirección IP. Para llevar a cabo este proceso debemos agregar una nueva impresora, creando un nuevo puerto "Standard tcp/ip port" e introduciendo la IP del dispositivo "print server", al igual que hicimos anteriormente.

Cuando en el proceso de instalación se nos pregunte por el "Tipo de dispositivo", debemos seleccionar la opción "Estándar", e indicar el correspondiente dispositivo "Print Server" del que dispongamos de la lista desplegable (en el ejemplo "Hewlett Pacjard JetDirect Ex (multi port)"), pulsando a continuación sobre el botón "Siguiente".

En la pantalla mostrada a continuación en el proceso de instalación seleccionamos el puerto (conector) al que tenemos conectado la impresora que estamos definiendo en el "print server" y posteriormente pulsamos sobre el botón "Siguiente ".

Para concluir el proceso de creación del puerto pulsamos sobre el botón "Finalizar" en la siguiente ventana.

Aunque pueda parecer que hemos concluido el proceso, al igual que en el caso anterior solo hemos creado del puerto, nos falta indicar la impresora que tenemos conectada a ese puerto, mediante la secuencia de pantallas ya conocida.

En primer lugar especificamos la impresora conectada a dicho puerto y posteriormente pulsamos sobre el botón "Siguiente".

Posteriormente indicamos el nombre de la impresora y si deseamos que sea la predeterminada, y posteriormente pulsamos sobre el botón "Siguiente".

A continuación especificamos el nombre que le daremos a la impresora compartida, dejando la opción por defecto y pulsando sobre el botón "Siguiente".

Podemos indicar algún comentario respecto a la ubicación de la impresora; pulsaremos en esta pantalla directamente sobre el botón "Siguiente".

Indicamos que no deseamos imprimir una página de prueba y posteriormente pulsamos sobre el botón "Siguiente".

Completamos el proceso pulsando sobre el botón "Finalizar" en la siguiente ventana.

Una vez completado el proceso anterior, si seleccionamos cualquiera de las impresoras de nuestro "Panel de impresoras" y activamos la pestaña "puertos", podremos ver los nuevos puertos que hemos definido hasta este instante.

El siguiente paso que debemos dar para instalar la impresora en cuestión en nuestro servidor Windows 2000 es pinchar con el botón derecho del ratón sobre la impresora y seleccionar la opción "Propiedades", y en la nueva ventana mostrada pinchar sobre la pestaña "Puertos" y finalmente activar la casilla "Habilitar la cola de la impresora" para tener control de su cola de impresión, pues el sistema no lo hace de forma automática en este caso al tratarse de una impresora de red.

En nuestro "Panel de impresoras" aparecerán todas las impresoras que tengamos agregadas en el servidor.

Por último vamos a ver el caso mas genérico con el que nos podemos encontrar, que sería disponer de un dispositivo "print server" con varios puertos que no esté reconocido de forma explicita por Windows 2000 Server. Para proceder a su instalación seguimos los mismos pasos que anteriormente hemos dado hasta llegar a la pantalla en la cual indicamos la dirección IP del dispositivo "print server", en el cual indicamos la dirección IP correspondiente y pulsamos posteriormente sobre el botón "Siguiente".

En la siguiente ventana seleccionamos la opción "Personalizado", debido a que el dispositivo que vamos a utilizar no es estándar, y pulsamos posteriormente sobre el botón "Configuración".

En la nueva ventana de configuración mostrada seleccionamos como protocolo la opción "LPR", y en nombre de la cola ponemos el nombre que le hemos asignado al puerto del dispositivo al que está conectada la impresora que estamos instalando (en este caso "laser1"); posteriormente pulsaremos sobre el botón "Aceptar".

NOTA: La información sobre como configurar este dispositivo depende del fabricante del "print server"; como ejemplo podemos pinchar aquí. y ver como llevar a cabo este proceso de configuración sobre un dispositivo concreto.

De vuelta en la ventana anterior pulsamos sobre el botón "Siguiente", mostrándose la siguiente ventana con el resumen de la impresora que estamos agregando.

Pulsaremos sobre el botón "Finalizar" para completar el proceso de agregación, mostrándose la siguiente ventana, en la cual seleccionaremos la impresora en cuestión que deseamos instalar, para pulsar posteriormente sobre el botón "Siguiente".

El siguiente paso es indicar el nombre con el que será reconocida la impresora, así como si ésta será la impresora predeterminada; dejaremos las opciones por defecto y pulsamos directamente sobre el botón "Siguiente".

A continuación le indicamos el nombre con el que deseamos compartir la impresora; nosotros dejaremos el nombre asociado por defecto y posteriormente pulsamos directamente sobre el botón "Siguiente".

Una vez compartida, podemos indicar una ubicación y una descripción para la impresora que estamos compartiendo; en nuestro caso pulsamos directamente sobre el botón "Siguiente".

En la nueva ventana indicamos que no deseamos imprimir ninguna página de prueba y pulsamos posteriormente sobre el botón "Siguiente".

En la nueva ventana que se muestra pulsamos sobre el botón "Finalizar" para completar definitivamente el proceso de instalación de la impresora.

Si abrimos el "Panel de impresoras" observaremos la existencia de una nueva impresora en nuestro servidor Windows 2000.

NOTA: Hemos de recordar que debemos pinchar con el botón derecho del ratón sobre la impresora, seleccionar la opción "Propiedades", y en la nueva ventana mostrada pinchar sobre la pestaña "Puertos" para finalmente activar la casilla "Habilitar la cola de la impresora" con el fin de tener control de su cola de impresión, pues el sistema no lo hace de forma automática en este caso al tratarse de una impresora de red.